وبلاگ تخصصی آموزش کامپیوترودانلود نرم افزار (خداجون دوستت دارم)

آموزش و راه کارهای کامپیوتر -مقاله کامپیوتر-قالب -ویندوز XP- ویستا -رمزوبلاگ تخصصی آموزش کامپیوترودانلود نرم افزار (خداجون دوستت دارم)

آموزش و راه کارهای کامپیوتر -مقاله کامپیوتر-قالب -ویندوز XP- ویستا -رمزامنیت فیزیکی در مراکز حساس IT

برقراری امنیت فیزیکی، یعنی کنترل تردد و دسترسی افراد به تأسیسات و مناطق خاص، نقش  حساسی را در نیل به اهداف یک مرکز داده ایفا مینماید. امروزه بهکارگیری فناوریهای جدید مانند تعیین هویت با استفاده از ویژگیهای بیومتریک و مدیریت از راه دور امنیت اطلاعات، در گستره وسیعی به کمک فعالان حوزه امنیت آمده است که نتیجه آن، کنار گذاشتن روشهای سنتی (کارت و نگهبان) توسط سیستمهای امنیتی مدرن در داخل و اطراف مراکز داده است. در این راه و پیش از صرف سرمایه و خرید تجهیزات، مدیران IT باید با تشخیص و تخمین صحیح نیازهای امنیتی سازمان خود، مناسبترین و مقرون به صرفهترین روش حفاظتی را انتخاب نمایند. این مقاله به صورت اجمالی اصول تشخیص هویت افراد (Personnel Identification) و روشهای اجرایی آن، عناصر اصلی و شیوههای رایج در بحث سیستمهای امنیتی را بررسی مینماید.

حساسی را در نیل به اهداف یک مرکز داده ایفا مینماید. امروزه بهکارگیری فناوریهای جدید مانند تعیین هویت با استفاده از ویژگیهای بیومتریک و مدیریت از راه دور امنیت اطلاعات، در گستره وسیعی به کمک فعالان حوزه امنیت آمده است که نتیجه آن، کنار گذاشتن روشهای سنتی (کارت و نگهبان) توسط سیستمهای امنیتی مدرن در داخل و اطراف مراکز داده است. در این راه و پیش از صرف سرمایه و خرید تجهیزات، مدیران IT باید با تشخیص و تخمین صحیح نیازهای امنیتی سازمان خود، مناسبترین و مقرون به صرفهترین روش حفاظتی را انتخاب نمایند. این مقاله به صورت اجمالی اصول تشخیص هویت افراد (Personnel Identification) و روشهای اجرایی آن، عناصر اصلی و شیوههای رایج در بحث سیستمهای امنیتی را بررسی مینماید.

نیروی انسانی؛ ریسکی که باید مدیریت شود

زمانی که از امنیت یک مرکز داده صحبت میکنیم، اولین چیزی که به ذهن خطور میکند، حفاظت در برابر خرابکاری، جاسوسی و دزدی اطلاعات خواهد بود. نیاز به محافظت در برابر اخلالگران و جلوگیری از وارد آمدن آسیبهای عمدی نیز امری بدیهی به حساب میآید. با اینحال خطراتی که از جانب فعالیتهای روزمره کارکنان و کارمندان متوجه یک مرکز داده میشود، مخاطرات و آسیبهای عموماً پنهانی هستند که اغلب تأسیسات اطلاعاتی به طور دائم با آن روبهرو هستند.

کارکنان جزو لاینفک یک مرکز داده به حساب میآیند. به طوری که مطالعات نشان میدهند، شصت درصد از مواردی که منجر به از کار افتادن یک مرکز داده میشود به علت اشتباهات فردی، استفاده نادرست از ابزار و تجهیزات، عدم الصاق برچسب و نصب نوشتههای راهنما، سقوط اشیا، اشتباه در تایپ فرامین و دیگر موارد پیشبینی نشده کوچک و بزرگ اتفاق میافتند.

از آنجایی که حضور کارکنان همواره همراه با اشتباهات اجتنابناپذیر انسانی است، کنترل و ایجاد محدودیت در تردد کارکنان به مناطق حساس، یکی از نکات کلیدی در مقوله مدیریت ریسک است. این مطلب حتی در زمانی که احتمال حرکات و فعالیتهای مشکوک ضعیف به نظر میرسد نیز به قوت خود باقی است.

فناوریهای تشخیص هویت با همان سرعتی که تجهیزات، اطلاعات و ارتباطات تغییر میکنند، در حال پیشرفت است. همراه با پدید آمدن تجهیزات و تکنیکهای جدید نباید این نکته را فراموش نمود که مشکل اصلیای که تمام این تلاشها به خاطر آن صورت میگیرند، نه نکتهای فنی و نه مسئلهای پیچیده است.

این مشکل به زبان ساده عبارت است از: «دور نگهداشتن افراد غیرمجاز یا بدخواه از محلهایی که نباید در آنجا حضور داشته باشند.» اولین قدم، ترسیم نقشه مناطق حساس و تعیین قوانینی برای دسترسی به این مناطق خواهد بود. اگرچه اینکار ممکن است به ایجاد یک طرح پیچیده و چندلایه منجر شود، در نهایت کار خیلی دشواری نیست. مدیران IT عموماً میدانند که چه افرادی باید در چه نقاطی حضور داشته باشند. دشواری کار در قدم دوم نهفته است: تصمیم درباره انتخاب فناوری مناسب برای اجرای طرح.

که هستید و چرا اینجایید؟

پیادهسازی فناوریهای امنیتی ممکن است به نظر عجیب و پیچیده بیاید. به این اسامی توجه کنید: اثرانگشت، اسکن کف دست، اسکنر چشم، کارتهای هوشمند و شناسایی طرح چهره. مفاهیم اساسی امنیت از همان زمانی که برای اولین بار انسان اقدام به محافظت از اموال خود نمود تا کنون بدون تغییر باقی مانده است. این مفاهیم که ساختاری ساده دارند و برای همه ما قابل فهمند، عبارتند از: پاسخی قاطع و روشن به این سؤال که: که هستید و اینجا چه میکنید؟

سؤال اول، یعنی «که هستید؟»، بیشترین مشکلات را در طراحی سیستمهای امنیتی خودکار ایجاد میکنند. فناوریهای امروزی تلاش میکنند با سطوح مختلفی از اطمینان، به طریقی هویت افراد را تعیین نمایند. وجود تفاوت در میزان دقت هر فناوری، باعث ایجاد تفاوت در هزینه استفاده از آن فناوری میگردد.

زیرساخت حساس فیزیکی |

امنیت فیزیکی بخش مهمی از زیرساخت حساس فیزیکی محسوب میگردد. زیرا نقش مستقیمی در بالا بردن حداکثر زمان در دسترس بودن سیستم (Uptime) را ایفا میکند. این کار با کاهش زمان Downtime و از طریق جلوگیری از حضور و تردد اشخاص بیگانه (که خطر بروز حادثه یا خرابکاری تعمدی را افزایش میدهد) صورت میپذیرد. |

زیرا هیچگاه مطمئن نیستید که چه کسی از کارت استفاده مینماید. اسکنر عنبیه چشم گرانقیمت است، ولی نتیجه قطعی به همراه دارد. یافتن تعادلی مناسب بین دقت و هزینه، نکته اصلی در طراحی یک سیستم امنیتی به شمارمیرود.

سؤال دوم یعنی «اینجا چه میکنید؟»، به زبان دیگر به این معنی است که: «وظیفه شما در این بخش چیست؟» پاسخ به این سؤال میتواند به طور تلویحی به همراه احراز هویت فرد مشخص گردد (نام این پرسنل آلیس ویلسون متخصص کابلکشی ما است. وی در زمینه کابلها کار میکند. بگذارید وارد شود) یا اینکه اطلاعات مربوطه به طرق مختلف جمعآوری گردند.

این کار میتواند به این شکل انجام شود که اطلاعات مرتبط با «هویت» و «دلیل» حضور شخص در یک ناحیه حفاظت شده با یکدیگر ترکیب شوند و برای مثال در یک کارت مغناطیسی ذخیره گردند. در چنین حالتی هویت یک فرد میتواند از طریق فراخواندن اطلاعات موجود روی یک رایانه با دسترسی مجاز تأیید شود.

البته برای این بخش میتوان از روشهای دسترسی متفاوتی نیز استفاده نمود؛ روشهایی که بر پایه حضور با اهداف مختلف طراحی گردیدهاند. گاهی سؤال دوم، یعنی دلیل حضور، تنها سؤال مهم است و پاسخ به سؤال اول اهمیتی ندارد. مثال مناسب برای این حالات، کارکنان بخش تعمیرات و نظافت هستند.

ترکیب تخصصها برای یافتن راهحل

مدیران فعال در حوزه IT به خوبی با «چه کسی و چرا»های مسائل امنیتی آشنایی دارند. اما ممکن است در خصوص جزئیات یک روش خاص یا یک تکنیک مناسب برای پیادهسازی آنها، بینش و بصیرت کافی نداشته باشند یا سادهتر اینکه، اصولاً به چنین شناختی احتیاجی نداشته باشند. در عوض، مدیران IT با آگاهی از محدودیتهای ناشی از بودجه و شناخت خطرات و تهدیدات موجود، مسائلی که سازمان آنان در موارد امنیتی با آنها دست به گریبان است را به خوبی میفهمند.

از سوی دیگر، شاید مشاوران فعال در زمینه سیستمهای امنیتی با جزئیات ریز و ظریف سازمان آشنایی نداشته باشند. اما با شناخت ظرفیتها، موانع و هزینههای روشهای جدید، کمک خوبی برای مدیران محسوب میگردند. مشاوران معمولاً تجارب خوبی در دیگر زمینههای طراحی سیستمهای امنیتی دارند و به همین خاطر قادرند برای هرچه واضحتر شدن مسئله، سؤالات خوبی را در کنار دو سؤال اصلی «چه کسی و چرا؟» مطرح سازند.

|

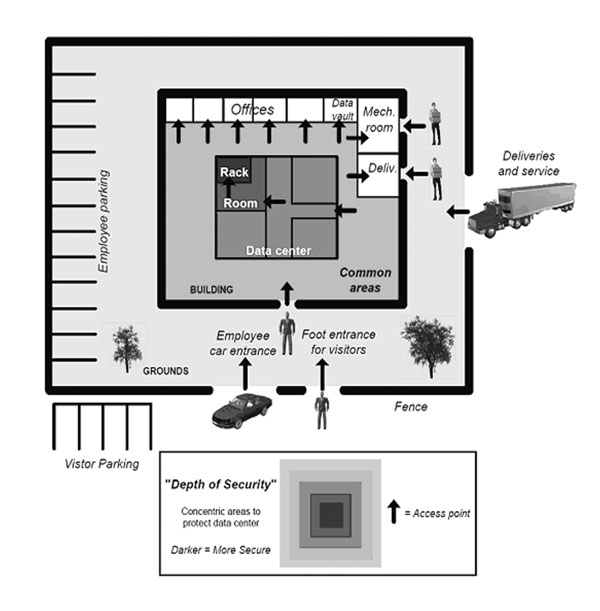

شکل 1- نقشه حفاظتی که نشاندهنده «عمق امنیت» است. |

بدین شکل و با استفاده از تلفیق تخصصها، طراحی سیستم امنیتی با برقراری تعادل مناسب بین ملزومات، میزان خطرپذیری، روشهای در دسترس و محدودیتهای مالی صورت خواهد پذیرفت.

شناسایی مشکل

مناطق محافظت شده: چه چیزی نیازمند محافظت است؟

اولین قدم در پیادهسازی طرح حفاظتی یک تأسیسات، تهیه نقشهای از اماکن فیزیکی، شناسایی نواحی و نقاط ورودی است. در این نقشه باید کلیه نواحی از لحاظ سطوح امنیتی و همچنین قواعد دسترسی مشخص و دستهبندی گردند.

جانمایی مناطق ذیل میتواند به صورت نواحی هممرکز طراحی گردد:

- محدوده بنا

- محدوده ساختمان

- بخش کامپیوتر

- اتاق سرورها

- رک حاوی تجهیزات

به همین شکل نواحی زیر نیز میتوانند به صورت مجاور با یکدیگر در نظر گرفته شوند:

- بخش ملاقات کنندگان

- دفاتر

- انبار، سرویسها و تأسیسات

«امنیت فیزیکی» یعنی ... |

یکی دیگر از معانی امنیت فیزیکی، محافظت در قبال آسیبهای سهمناک (آتش، سیل، زمینلرزه، بمباران) یا خرابی تأسیسات (قطع برق، خرابی بخش ولتاژ بالا) است. در این مقاله مقصود از این عبارت، تنها محافظت در برابر نفوذهای داخلی است که توسط انسان صورت میگیرد. |

حُسن این روش در این است که برای دسترسی به مناطق داخلی، علاوه بر قوانین امنیتی مربوط به آن ناحیه، قوانین مربوط به نواحی بیرونی و لایههای خارجی نیز ناظر بر تردد افراد خواهند بود. علاوه بر آن، هر گونه نفوذ به یک ناحیه بیرونی، توسط لایه حفاظتی بعدی خنثی خواهد شد.

Rack-Level Security: در قلب لایههای امنیتی «رک» قرار دارد. قفلهای مخصوص رک که به طور ویژه برای این محفظهها ساخته شدهاند، هنوز کاملاً عمومیت نیافتهاند. اما در صورت رواج، به عنوان آخرین سد دفاعی در برابر دسترسیهای غیر مجاز در تجهیزات حساس به کار گرفته خواهند شد.

اتاقی را در نظر بگیرید که در دور تا دور آن رکهای حاوی سرور قرار دارند. در چنین اتاقی بسیار بعید به نظر میرسد که تمامی افراد حاضر در اتاق به دسترسی به تمام رکها نیاز داشته باشند. استفاده از قفل رک این اطمینان را به وجود خواهد آورد که کارکنان سرورها به رک سرورها، کارکنان مخابرات به رک تجهیزات مخابراتی و به همین شکل هر فردی به رک مربوط به کار خود دسترسی داشته باشد.

«قفلهای رک قابل مدیریت» این قابلیت را دارند که از راه دور پیکربندی شوند تا تنها در زمان نیاز و برای افراد مشخص دسترسی به رک را امکانپذیر سازند. با استفاده از این قفلها خطرات ناشی از حوادث، خرابکاری یا نصب غیرمجاز تجهیزات اضافه (که خطراتی از قبیل افزایش مصرف برق و درجه حرارت داخلی رک را به دنبال دارد) به حداقل خواهد رسید.

Infrastructure Security: توجه به این نکته ضروری است که در تهیه نقشههای امنیتی، علاوه بر نواحی دربرگیرنده تجهیزات عملیاتی IT، به نواحی شامل المانهای زیرساختی فیزیکی نیز توجه شود. زیرا تهدید این المانها میتواند موجب از کار افتادن کل سیستم و در نتیجه بروز Downtime گردد.

برای مثال، تجهیزات HVAC (برق فشار قوی) میتوانند عمداً یا سهواً خاموش شوند، ژنراتوری که باتریها را شارژ میکند احتمال دارد به سرقت برود یا کنسول مدیریت هوشمند سیستم احتمالاً به اشتباه سیستم اطفای حریق را فعال سازد.

ضوابط دسترسی: چه کسی؟ کجا؟

اجازه دسترسی یک فرد به یک ناحیه حفاظت شده، به عوامل گوناگونی بستگی دارد. در کنار عواملِ مرسومِ «هویت» و «هدف حضور»، سه عامل مهمتر (عوامل دیگری نیز میتوانند تأثیرگذار باشند) عبارتند از:

هویت شخصی: پرسنل مشخصی که در یک سازمان مشغول کارند، باید به بخشهای مرتبط با وظیفه آنها دسترسی داشته باشند. برای نمونه، مدیر امنیت یک شرکت باید به اکثر بخشهای ساختمان دسترسی داشته باشد.

موارد را از هم تفکیک کنید |

اجازه ندهید جزئیات فنارویهای «شناسایی هویت» مانع از ترسیم نقشه ملزومات امنیتی در ابتدای کار گردند. پیش از هر چیز ناحیه مورد نظر و شرایط دسترسی به ساختمان را مشخص سازید و پس از آن تحلیلهای هزینه/ کارایی/ ریسک را انجام دهید. بعد از یافتن موازنهای مناسب بین این فاکتورها، بیهترین فناوری را انتخاب کنید. |

اما همین شخص اجازه ورود به بخش تأسیسات و تجهیزات ولتاژ قوی ساختمان را نخواهد داشت. یا مدیرعامل شرکتی را در نظر بگیرید که باید به دفتر مدیر حراست، بخش IT و بخشهای عمومی شرکت دسترسی داشته باشد.

اما دلیلی وجود ندارد اجازه دستیابی به اتاق سرور یا بخش تأسیسات را داشته باشد.

مجوز حضور: ممکن است یکی از پرسنل بخش تعمیرات (صرفنظر از نام و مشخصاتش) تنها به قسمت تأسیسات و نواحی عمومی دسترسی داشته باشد. از سوی دیگر، ممکن است مجوز دسترسی یک کارگر بخش خدمات که وظایف محوله وی معمولاً به طور روزانه تغییر میکند، فقط برای دسترسی به قسمتهای عمومی و مشترک اعتبار داشته باشد. یک متخصص سوییچهای شبکه تنها اجازه دسترسی به رکهایی را دارد که حاوی این سوییچها هستند، نه رکهایی که سرورها و دیگر ابزار ذخیرهسازی در آنها جای داده شدهاند.

در یک مرکز که سرورهای میزبان وب در آن قرار دارند، امکان دارد کارمند بخش «پشتیبانی از سیستمهای کلاینت» فقط اجازه ورود به اتاق کلاینتها (یعنی جایی که برای انجام وظایف مدیریتی، از آنجا به وسیله کلاینت به سرورها متصل میشوند) را داشته باشد.

چرا تا این اندازه پیچیده؟ |

دلیل این که طراحی سیستمهای امنیتی تا این اندازه پیچیده به نظر میرسند این است که ما این فناوریها را به خدمت نمیگیریم تا با سرعت، به آسانی و با هزینهای اندک هویت یک فرد را با قاطعیت و اطمینان بالا تأیید کنیم. چیزی که ما به دنبالش هستیم، مجموعهای از انواع روشهای مختلف مؤثر و پرهزینه ا ست که پس از انجام تحلیلهای دشوار از لحاظ هزینه/ کارایی/ ریسک و قضاوت در مورد لزوم ترکیب چندین فناوری و نتیجتاً پیادهسازی یک سیستم امنیتی هممرکز، مورد استفاده قرار گیرد. |

استفاده از فناوری

روشهای احراز هویت: «قابلیت اطمینان» در «برابر هزینه»

روشهای شناسایی افراد به سه بخش عمده تقسیم میشوند. این سه بخش از نظر قابلیت اطمینان و البته میزان هزینه به ترتیب صعودی عبارتند از:

- چه به همراه دارید؟

- چه میدانید؟

- چه کسی هستید؟

چه به همراه دارید؟: ضعیفترین قابلیت اطمینان (امکان استفاده به صورت اشتراکی و امکان به سرقت رفتن)

این بخش شامل وسایلی میشود که فرد میتواند با خود حمل کند یا بپوشد. یک کلید، یک کارت یا یک شیء کوچک (Token) که میتواند به جایی از لباس فرد متصل گردد یا در داخل یک جا کلیدی قرار داده شود. این ابزارها میتوانند خیلی ساده، مانند یک کلید فلزی، یا خیلی هوشمند، مانند یک کارت با تراشه هوشمند باشند.

چنین ابزاری میتواند یک کارت دارای نوار مغناطیسی حاوی اطلاعاتی در مورد شما (مانند کارتهای آشنای ATM)، یا یک کارت یا Token مجهز به فرستنده و/یا گیرنده که در فواصلی کوتاه با یک Reader در ارتباط است (proximity card یا proximity token)، باشد.

این دسته از روشهای احراز هویت، پایینترین قابلیت اطمینان و اعتماد را دارند. زیرا هیچ ضمانتی وجود ندارد که این ابزار توسط فرد مجاز مورد استفاده قرار گیرند. این ابزارها میتوانند به اشتراک گذاشته شوند، به سرقت بروند، مفقود شوند یا فردی آن را پیدا کرده باشد.

چه میدانید؟: قابل اطمینانتر (به سرقت نمیروند. اما میتوانند بین چند نفر به اشتراک گذاشته شوند یا در جایی نوشته شوند)

متدهای این دسته شامل کلمات عبور، کد، دستورالعملی برای انجام یک کار (مانند باز کردن یک قفل رمز شده)، عملیات تأیید توسط یک card reader یا دسترسی به یک رایانه از طریق صفحه کلید هستند. استفاده از کلمه عبور یا کد برای تأمین امنیت معمولاً یک معمای امنیتی را ایجاد میکند: به خاطر سپردن کلمه عبور یا کد بسیار آسان است.

به همین دلیل، حدس زدن آن نیز کار سادهای است. اگر عبارت انتخاب شده سخت و مشکل باشد، آنگاه نمیتوان به سادگی آن را حدس زد. اما چون کلمه عبور و کد را میتوان جایی نوشت و یادداشت کرد، همین امر ایمنی آن را کاهش میدهد.

این دسته، از دسته اول قابل اطمینانتر است. اما کلمات عبور و کدها نیز همچنان میتوانند مشترکاً مورد استفاده چند نفر قرار گیرند و اگر در جایی نوشته شوند، آنگاه خطر لو رفتن آن افزایش خواهد یافت.

چه کسی هستید؟: بالاترین قابلیت اطمینان (وابسته به خصوصیت فردی که منحصراً متعلق به یک شخص است).

این دسته از روشهای احراز هویت، بر پایه شناسایی مشخصات منحصربه فرد فیزیکی و فیزیولوژیکی افراد ایجاد شدهاند. شناسایی قاطع هویت اشخاص، نیازی است که همگی به طور روزمره به آن احتیاج داریم. وقتی این عمل با استفاده از روشهای تکنولوژیک صورت میگیرد، نام «روشهای بیومتریک» به آن اطلاق میشود. تکنیکهای اسکن بیومتریک بر اساس چند ویژگی خاص انسانی که قابل تبدیل به اطلاعات کمّی و قابل تحلیل هستند طراحی میشوند. برخی از رایجترین این تکنیکها عبارتند از:

- اثر انگشت

- عنبیه (الگوی رنگی)

- شبکیه (الگوی مویرگهای خونی چشم)

- صدا

- دست (شکل انگشتها و ضخامت دست)

- صورت (موقعیت نسبی چشمها، بینی و دهان نسبت به یکدیگر)

- دستخط (الگوی حرکت قلم در هنگام نوشتن)

نتیجه پردازش ابزارهای بیومتریک (در صورتی که هویت شخص را تأیید نمایند) معمولاً قابلیت اطمینان بسیار بالایی دارد. یعنی چنانچه دستگاه، هویت فردی را تأیید نمود، با اطمینان میتوان گفت که این همان فردی است که در روز اول، اطلاعات او به دستگاه داده شده است. منشأ اصلی عدم اطمینان به روشهای بیومتریک، نه در شناسایی اشتباه و نه در فریب سیستم، بلکه در عدم شناسایی یک کاربر مجاز (false rejection) نهفته است.

ترکیب روشها برای افزایش قابلیت اطمینان

در یک طرح نمونه امنیتی، برای بالا بردن قابلیت اطمینان (که طبعاً با بالا رفتن هزینه نیز همراه خواهد شد) از دورافتادهترین و کماهمیتترین نقاط سازمان گرفته تا نواحی مرکزی و حساس سایت، از روشهای متفاوتی استفاده میگردد.

برای مثال، امکان دارد در نقطه ورودی ساختمان از ترکیب کارت مغناطیسی و شماره رمز شخصی و برای ورود به اتاق کامپیوترها از صفحهکلید به همراه دستگاه بیومتریک استفاده شود. استفاده از متدهای ترکیبی در نقاط ورودی، موجب افزایش اطمینان در این نقاط خواهد شد.

همچنین بهکارگیری روشهای متفاوت امنیتی برای سطوح داخلی، به طور قابل ملاحظهای ظرفیتهای امنیتی را در سطوح بالاتر ارتقا خواهد داد. زیرا هر سطح بالاتر، نه تنها توسط سازوکار حفاظتی متعلق به خود، بلکه به واسطه بررسیهایی محافظت میگردد که در لایههای بیرونی انجام میشود.

مدیریت سیستمهای امنیتی

بعضی از دستگاههای کنترل دسترسی (برای مثال کارتخوان و اسکنر بیومتریک) میتوانند اطلاعات مربوط به رخدادهای دسترسی را ضبط و ثبت نمایند. چنانچه به این تجهیزات قابلیت کار در شبکه نیز افزوده شود، میتوان این اطلاعات را با هدف ثبت تردد و مانیتورینگ، کنترل دستگاه (تعریف کد دسترسی برای اشخاص خاص در اوقات خاص) و همچنین اعلام اخطار (اطلاع از تلاشهای تکراری ناموفق برای عبور از یک دروازه امنیتی) از طریق شبکه به یک سیستم مدیریت راه دور انتقال داد.

ابزارهای کنترل دسترسی

کارتها و Tokenها: «چه به همراه دارید؟»

امروزه انواع مختلفی از کارتها و Tokenها، از مدلهای ساده گرفته تا انواع پیچیده آن، برای کنترل دسترسی مورد استفاده قرار میگیرند. مدلهای متنوع این ابزار، طیف وسیعی از قابلیتهای امنیتی و کارایی را در اندازههای فیزیکی مختلف در اختیار کاربران قرار میدهند. مهمترین ویژگیهای این ابزار عبارتند از:

|

- مقاوم در برابر جعل

- دارای انواع مختلف برای مقاصد مختلف (swipe، insert ،flat contact ،no contact)

- سهولت استفاده (شکل فیزیکی و نحوه حمل)

- ظرفیت اطلاعاتگیری

- قابلیتهای محاسباتی بالا

- هزینه پایین کارت

- هزینه پایین کارتخوان

صرفنظر از میزان امنیت و اطمینان این وسیله که برگرفته از فناوریِ به کار رفته در آن است، میزان امنیت حاصل شده توسط این ابزار محدود به این حقیقت خواهد بود که در واقع هیچ تضمینی وجود ندارد که فرد استفاده کننده، همان شخص مجاز و مالک کارت باشد. بنابراین معمولاً این روش را با دیگر روشهای موجود مانند کلمه عبور یا روشهای بیومتریک ترکیب مینمایند.

کارتهای دارای نوار مغناطیسی رایجترین نوع این کارتها است. در این نوع کارت اطلاعات روی یک نوار مغناطیسی واقع بر پشت کارت نگهداری میشود. زمانی که کارت روی کارتخوان کشیده میشود، اطلاعات موجود در آن خوانده میشود و در یک بانک اطلاعاتی نگهداری میگردد. این سیستم قیمت پایینی دارد و استفاده از آن نیز آسان است. از نکات منفی آن نیز میتوان به سهولتِ کپیبرداری از روی کارت و آسان بودن استخراج اطلاعات ذخیره شده روی آن اشاره کرد.

کارتهای فریت باریوم (barium ferrite) که به کارتهای magnetic spot نیز مشهورند، مشابه کارتهای مغناطیسی هستند؛ با این تفاوت که بدون افزایش قابل ملاحظه در هزینه، امنیت بیشتری را در اختیار قرار میدهند. ساختار این کارتها به اینگونه است که روی پوشش نازکی از مواد مغناطیسی، نقاط دایرهای شکلی در چند ردیف قرار دارند. این کارتها به جای قرار گرفتن در داخل کارتخوان یا کشیدن روی آن، به سادگی با نزدیک شدن و تماس با کارتخوان، خوانده میشوند.

نوع دیگری از کارتها، Weigand card نام دارد. این کارت نمونه تغییر یافته کارت مغناطیسی است. این کارت حاوی سیمهای مخصوصی است که به همراه گونهای امضای مغناطیسی خاص در داخل کارت جاگذاری شدهاند. وقتی کارت را روی کارتخوان میکشیم، یک سیمپیچ حساس اقدام به شناسایی امضا مینماید و آن را به رشتهای از بیتها تبدیل میسازد.

مزیت این کارتهای پیچیده این است که قابلیت کپیبرداری ندارد و نکته منفی آن هم، عدم برنامهریزی مجدد کارت است. با فناوری به کار رفته در این کارتها دیگر نیازی نیست برای خواندن اطلاعات به طور مستقیم با کارتخوان در تماس فیزیکی باشند. بدین ترتیب هد کارتخوان در پوشش حفاظتی خاصی قرار میگیرد که ضمن بالا بردن طول عمر مفید دستگاه، استفاده از آن را در مکانهای باز امکانپذیر میسازد.

کارتخوان مخصوص این نوع کارتها برخلاف دو نمونه قبلی از تداخلات امواج رادیویی (RFI) یا میادین مغناطیسی تأثیر نمیگیرد. قدرت کارتخوان به همراه دشواری کپیبرداری، موجب شده است این کارتها از امنیت نسبتاً بالایی برخوردار باشند (البته به این اظهار نظر باید عدم تضمین هویت دارنده کارت را نیز افزود). با این وجود این کارتها قیمت بالایی دارند.

کارتهای بارکددار نوع دیگری از کارتها هستند که با کشیدن روی کارتخوان خوانده میشوند. این سیستم بسیار ارزانقیمت است. اما به راحتی قابل جعل است زیرا یک دستگاه کپی معمولی هم میتواند به سادگی با کپیبرداری از روی بارکد، سیستم را فریب دهد.

کارتهای بارکددار مناسب مکانهایی هستند که به حداقل امنیت نیاز دارند. مخصوصاً مکانهایی که به تعداد زیادی کارتخوان در سطح مجموعه نیاز است یا عبور و مرور زیادی از نقاط محدودی صورت میگیرد. البته با توجه به سطح امنیتی پایین، میتوان ادعا کرد که این روش تنها در موارد خاصی مؤثر است.

چرا از ابزارهای بیومتریک به تنهایی استفاده نمیکنیم؟ |

سؤال: اگر ابزارهای بیومتریک تا این اندازه قابل اطمینان هستند، چرا به جای استفاده از کارت، PIN و روش بیومتریک در یک نقطه ورودی، تنها از یک دستگاه بیومتریک به تنهایی استفاده نمیشود؟ |

کارت مجاورتی یا proximity card (که گاهی prox card نیز نامیده میشود) گامی به جلو در جهت راحتی در استفاده از دستگاههای کارتخوان محسوب میگردد. همانطور که از نام این کارت پیداست، برای خواندن آن کافی است کارت را به کارتخوان نزدیک کنیم.

فناوری Radio Frequency Identification) RFID) که نیروی مورد نیاز کارت آن توسط کارتخوان و با استفاده از میدان الکترومغناطیسی تأمین میگردد، تکمیل شده همین متد است. این کارتها در فاصله حداکثر ده سانتیمتری از کارتخوان کار میکنند. این میزان برد در نمونهای دیگر که vicinity card نام دارد، تا یک متر افزایش یافته است.

کارت هوشمند (smart card) جدیدترین پیشرفت در کارتهای کنترل دسترسی به حساب میآید و به سرعت به انتخاب اول در ابزارهای جدید مبدل شده است.

این کارت با دارا بودن یک چیپ سیلیکونی که برای ذخیره و یا انجام محاسبات روی اطلاعات استفاده میشود، این اطلاعات را از طریق تماس کارت با دستگاه خواننده (contact smart card) یا ارتباط از فاصله دور (با استفاده از فناوریهای proximity یا vicinity) انتقال میدهد.

این چیپ که اندازه قطر آن نیم اینچ است، علاوه بر کارت میتواند روی اشیای دیگر مانند کارت شناسایی، جاکلیدی یا بخشهایی از لباس مانند دگمه یا جواهرات نصب گردد. نام عمومیای که به اشیای حامل این چیپ اطلاق میگردد، smart media است.

کارتهای هوشمند طیف وسیعی از انعطافپذیری را در حوزه کنترل دسترسی از خود نشان دادهاند. برای مثال، چیپ هوشمند را میتوان روی انواع قدیمیتر کارتها نصب نمود تا از آن در سیستمهای قدیمی استفاده شود یا اینکه به منظور انجام عمل تأیید هویت در دستگاه کارتخوان، مشخصههای مربوط به اثر انگشت یا اسکن عنبیه را در داخل چیپ جاسازی نمود.

با این عمل میتوان سطح احراز هویت را از «چه چیزی به همراه دارید؟» به «چه کسی هستید؟» ارتقا بخشید. کارتهای هوشمندی که مانند کارتهای vicinity نیازی به تماس با دستگاه ندارند، بیشترین سهولت و راحتی را برای کاربر به همراه خواهند داشت. زیرا با زمان تراکنش نیمثانیه حتی لازم نیست تا کارت از جیب خارج شود.

صفحهکلید و قفلهای رمزگذاری شده: «چه چیزی میدانید؟»

صفحاتکلید و قفلهای رمزدار استفاده وسیعی در روشهای کنترل دسترسی دارند. این ابزارها بسیار قابل اطمینان و ساده هستند. اما امنیت آنان با به اشتراکگذاری و همچنین توجه به این مسئله که کلمات رمز قابل حدس زدنند، محدود میگردد.

این تجهیزات صفحهکلیدی همچون گوشیهای تلفن دارند که کاربر با استفاده از آنان رمز مورد نظر خود را وارد میکند. چنانچه کدهای اختصاص یافته به هر کاربر منحصربهفرد باشد، به آن Personal Access Code) PAC) یا Personal Identification Number) PIN) گفته میشود. معمولاً از صفحات کلید میتوان برای وارد کردن چندین کد استفاده نمود (هر کاربر یک کد).

قفلهای رمزی یا coded locks نیز عموماً به ابزاری اطلاق میگردد که تنها با یک کد باز میشوند و تمام افراد مجاز، لازم است همان یک کد را به خاطر سپرده و استفاده کنند.

سطح امنیتی صفحهکلیدها و قفلهای رمزدار را میتوان با تعویض دورهای رمزها افزایش داد. اینکار به سیستمی برای اطلاعرسانی به کاربران و همچنین مکانیزمی برای توزیع کدهای جدید احتیاج دارد. همانند کارتها، امنیت این ابزار نیز میتواند با به کارگیری آن بهطور همزمان به همراه یک سیستم بیومتریک افزایش یابد.

بیومتریک: «که هستید؟»

فناوری بیومتریک با سرعت زیادی در حال توسعه و پیشرفت است و سمت و سوی این حرکت نیز به سمت بهتر شدن و ارزانتر شدن این تکنیک است. تصدیق هویت با استفاده از تکنیکهای بیومتریک قابلیت اطمینان بسیار بالایی دارد. این روش (مخصوصاً تأیید اثر انگشت) در حال تبدیل به یکی از اساسیترین راه حلهای امنیتی است و بسیاری از فروشندگان اقدام به عرضه طیف وسیعی از ابزارهای بیومتریک نمودهاند.

چنانچه این روش با یکی از روشهای سنتی، مانند «چه چیزی به همراه دارید؟» و «چه چیزی میدانید؟» ترکیب شود، با توجه به معیارهای امنیتی موجود، میتواند به یکی از بهترین ابزارهای کنترل دسترسی مبدل گردد.

در طراحی سیستمهای بیومتریک، معمولاً استراتژی کلی اینگونه نیست که این دستگاهها به تنهایی به کار روند. بلکه از این متدها به صورت ترکیبی و به همراه روشهای مبتنی بر «چه چیزی به همراه دارید؟» یا «چه چیزی میدانید؟» استفاده میشود.

به عنوان مثال، ابتدا یک کارت با رمز PIN و سپس اسکنر اثرانگشت نتیجه کار را مشخص میسازند. با بالارفتن کارایی و افزایش اطمینان به فناوریهای بیومتریک، امکان دارد این روشها در آیندهای نه چندان دور به عنوان تنها روش تأیید هویت، کاربران را از به همراه داشتن هرگونه کارت یا هر وسیله دیگری بینیاز سازند.

به طور کلی دو دسته عمده خطا در روشهای تأیید هویت وجود دارد:

False Rejection: اشتباه در شناسایی یک کاربر مجاز. با اینکه ممکن است بروز این خطا با تأکید بر لزوم حصول اطمینان از تأمین حفاظت کافی از نواحی حساس توجیه شود، در هر حال بروز این خطا برای کاربران مجازی که به علت اشتباه در تشخیص از سوی اسکنر موفق به عبور از پستهای امنیتی نشدهاند، امری تحملناپذیر خواهد بود.

False Acceptance: شناسایی نادرست. این خطا یا به شکل اشتباه گرفتن یک کاربر با کاربر دیگر یا به صورت پذیرش یک نفوذگر به عنوان یک کاربر مجاز اتفاق میافتد.

میزان خطا با تنظیم آستانه دقت و پذیرش (تعیین میزان تطابق قابل قبول) قابل کنترل است. اما پایین آوردن میزان یک خطا موجب افزایش بروز خطاهایی از نوع دیگر خواهد گردید. ملاحظاتی که برای انتخاب یک روش بیومتریک در نظر گرفته میشوند، عبارتند از:

هزینه تجهیزات، میزان خطا (Rejection) و (acceptance) و پذیرش از جانب کاربران. مورد اخیر یعنی قبول روش از جانب کاربران به این بستگی دارد که استفاده از تجهیزات نصب شده از دید کارکنان تا چه اندازه دشوار، همراه با مزاحمت و حتی خطرناک جلوه میکند.

برای مثال، جهت استفاده از دستگاه اسکنر شبکیه چشم، کاربران مجبورند چشم خود را در فاصلهای حدود یک تا دو اینچ از اسکنر قرار داده و پرتو مستقیم یک LED را که از این فاصله آن هم بهطور مستقیم به چشم تابانده میشود، تحمل نمایند.ژ

دیگر اجزای سیستمهای امنیتی

طراحی سیستمهای امنیتی، بر ساخت دستگاههایی که وظیفه شناسایی و بررسی هویت افراد را در نقاط ورودی برعهده دارند، تمرکز میکند. حسن انجام این وظیفه که به آن «کنترل دسترسی» (access control) میگویند، متضمن اعتماد صددرصد به عملیات تشخیص هویت، قابلیت اعتماد به نیت پرسنل سازمان و همچنین کیفیت فیزیکی دیوارها، درها، پنجرهها، قفلها و سقفها خواهد بود. جهت احتراز از شکستهای امنیتی ناشی از نفوذ غیرمجاز یا خرابکاری، سیستمهای امنیتی معمولاً از روشهای تکمیلی دیگری نیز برای حفاظت، نظارت و ترمیم خطا استفاده میکنند.

طراحی ساختمان

هنگام ساخت بنای جدید یا بازسازی بنایای قدیمی، امنیت فیزیکی باید از همان مراحل اولیه کار و در مشخصات معماری و عمرانی بنا رعایت شود تا تهدیدات امنیتی را ضعیف یا به کلی عقیم سازد. عموماً ملاحظات امنیتی در اسکلت و زیربنای ساختمان بستگی مستقیم به نحوه طراحی و قرارگیری راههای ورودی و خروجی، نحوه دسترسی به نقاط حساس ساختمان مانند قسمت برق فشار قوی و جعبههای کابل های برق، و نهایتاً وجود فضاها و مکانهای مناسب برای اختفای مهاجمان و نفوذگران، دارد.

Piggybacking و Tailgating؛ راهحلی به نام Mantrap

یکی از رایجترین حفرهها و نقاط کور موجود در سیستمهای کنترل دسترسی، امکان عبور افراد غیرمجاز از نقاط بازرسی از طریق متابعت یکی از کارکنان مجاز است. چنانچه اینکار با همکاری و همدستی فرد مجاز صورت بگیرد، به آن piggybacking میگویند (مانند باز نگهداشتن در پس از عبور و برای رد شدن فرد غیرمجاز). حال اگر فرد غیرمجاز بی سروصدا و بدون جلب توجه اینکار را انجام بدهد، به آن tailgating گفته میشود.

راهحل سنتی جلوگیری از اینکار، استفاده از فضای کوچکی به نام Mantrap است که در نقاط ورودی و خروجی به کار گرفته میشود. ساختار Mantrap بدینگونه است که در نقطه مورد نظر از دو در استفاده میشود که حجم فضای میان آنها تنها به اندازه یک نفر است.

از این روش میتوان در طراحی دستگاههای کنترل دسترسی و در نقاط ورودی و خروجی یا فقط در نقاط خروجی استفاده نمود. در حالتی که خروج فرد ناموفق باشد، سیستم امنیتی ضمن قفل کردن درها، اقدام به پخش آژیر اخطار مینماید و اعلام میکند که فرد مهاجم در تله Mantrap گرفتار شده است. روش دیگر جلوگیری از چنین مواردی، استفاده از کفپوشهای مخصوصی است که با ثبت جای پای فرد، سیستم را از عبور تنها یک نفر در آن واحد مطمئن میسازد.

در فناوری جدیدی که برای حل این مشکل به کار گرفته شده است، با استفاده از یک دوربین حساس به حرکت (Motion Sensor) که در بالای اتاق نصب میشود، عبور افراد به طور خودکار تحت نظر گرفته میشود و چنانچه بیش از یک نفر در آن واحد در حال عبور باشند، سیستم امنیتی را فعال میسازد.

نظارت ویدیویی

|

شکل 3- اسکنر اثر دست |

مواردی همچون استفاده از دوربین در نقاط ورودی برای ضبط خودکار پلاک خودروها یا استفاده از دوربین به همراه کفپوشهای حساس به فشار برای ضبط تصاویر افراد در نواحی حفاظت شده، مثالهایی از این دست به شمار میروند.

دوربینهای مداربسته (CCTV) (چه به صورت پنهان و چه به صورت آشکار) قابلیت نظارت را در هر دو محیطهای داخلی و خارجی فراهم میآورند. این ابزار علاوه بر وظایف نظارتی، خصایص بازدارندگی نیز دارند که مورد اخیر از بسیاری از تهدیدات بالقوه جلوگیری مینماید.

انواع مختلف دوربینها شامل دوربینهای ثابت، دوربینهای گردان و دوربینهای کنترل از راه دور است. نکاتی که باید در زمان نصب یک دوربین مد نظر قرار گیرند، عبارتند از:

- آیا شناسایی هویت فردی که تصویر آن توسط دوربین ثبت میشود، ضروری است؟

- آیا فقط مشخص شدن حضور افراد در یک فضا کافی خواهد بود؟

- آیا نظارت بر داراییها و اثاثیه مستقر در یک اتاق مد نظر میباشد؟

- آیا نصب این دوربین تنها با هدف بازدارندگی صورت میگیرد؟

چنانچه سیگنالهای رسیده از یک CCTV ثبت و ضبط میشوند، موارد ذیل باید رعایت گردند:

- نحوه علامتگذاری و بایگانی نوارها برای مراجعه آسان در آینده

- انتخاب محل مناسب جهت نگهداری نوارها در داخل یا بیرون سایت

- مشخص کردن افراد مجاز به دسترسی به آرشیو فیلمهای ضبط شده

- تهیه رویه و دستورالعمل قانونی برای دسترسی به نوارها

- تعیین حداکثر مدت زمان لازم برای نگهداری نوارها پیش از نابودی آنها

|

شکل4- موازنهای بین افت پتانسیل و هزینههای امنیت. |

فناوریهای جدید در حال پیشرفتند و یکی از مهمترین اهداف آنها، خودکارسازی مشاغلی است که پیش از این بهطور سنتی و توسط انسان انجام میشد. در این حوزه نیز هدف از ایجاد متدهای جدید، جایگزین نمودن روشهایی مانند خیرهشدن مأموران امنیتی به مانیتور با نرمافزاری است که هر گونه حرکت را روی صفحه نمایشگر تشخیص میدهد.

مأموران امنیتی

با وجود تمام دستاوردهای جدید تکنولوژیکی که در حوزه امنیت فیزیکی صورت میپذیرد، متخصصان عقیده دارند که هنوز هم افسران حراست زبده و با تجربه، بالاتر از هرگونه روش حفاظتی و سیستمهای خودکار قرار دارند. مأموران گارد در برخورد با موارد مشکوک، غیرمعمول و خطرناک، علاوه بر حواس پنجگانه انسانی، با داشتن قابلیت تحرک و امکان استفاده از هوش و ذکاوت، ظرفیتهای بالایی از توانایی انسانی را به نمایش میگذارند.

بنیاد بینالمللی افسران حفاظتی International Foundation for Protection Officers) IFPO) که یک سازمان غیرانتفاعی است، با هدف تسهیل در استانداردسازی آموزش و تأیید مأموران حراست تأسیس گردید. «راهنمای آموزش نظارت امنیتی» این بنیاد، مرجع معتبری برای استفاده افسران حراست و کارفرمایانشان است.

آلارمها و حسگرها

همگی با سیستمهای سنتی زنگ منازل و سنسورها آشناییم. در منازل امروزی انواع حسگرهای مختلف، از حسگرهای حرکتی گرفته تا حسگرهای حرارتی، حسگرهای لمسی (جهت اعلام بسته بودن درها یا پنجرههای منازل) و نمونههای دیگر مورد استفاده قرار میگیرند.

سیستمهای آلارم در مراکز داده ممکن است از همین نمونههای سنتی در کنار موانع پرتو لیزر، حسگرهای کفپوش، حسگرهای حساس به تماس و حسگرهای لرزشی استفاده نمایند. همچنین ممکن است این مراکز دارای نقاطی باشند که استفاده از آلارمهای صامت بر استفاده از آلارمهای صوتی ارجحیت داشته باشد. مواردی که دستگیری مرتکبین در حین انجام عمل مدنظر است، از مصادیق چنین وضعیتهایی میباشند.

چنانچه حسگرهای مورد استفاده، قابلیت کار در شبکه را نیز داشته باشند، میتوان آنها را به وسیله سیستمهای مدیریتی، از راهدور کنترل و بررسی نمود. این سیستمها این قابلیت را نیز دارند که اطلاعات مربوط به تردد افراد را هم از ابزارهای کنترل دسترسی دریافت دارند.

بازدیدکنندگان

پیشبینی بازدیدکنندگان یکی از آیتمهای مهمی است که در زمان طراحی یک سیستم امنیتی باید به آن توجه زیادی شود. راهحلهای نمونه شامل مواردی هستند که در آنها کارتها یا نشانههای موقتی را برای عبور و مرور در نواحی که از لحاظ امنیتی از اهمیت کمتری برخوردارند، به بازدیدکننده تسلیم میکنند و وی بدون مشایعت مأمور امنیتی میتواند به تنهایی در این نواحی تردد نماید. وجود Mantrap در نقاط ورودی و خروجی (که باعث میگردد تا تنها یک نفر در آن واحد از دروازه ورودی یا خروجی عبور کند) موجب میگردد در موارد عبور یک بازدیدکننده بهطور موقت و موردی، نظارت سیستم لغو یا برای بازدیدکننده مورد نظر یک اعتبار موقت ایجاد شود.

عوامل انسانی

فناوری به خودی خود و به تنهایی نمیتواند همه کارها را انجام دهد، مخصوصاً زمانی که ما وظایفی را توقع داریم که ذاتاً تکالیفی انسانی هستند. مانند تشخیص هویت و قصد و نیت افراد. با اینکه اشخاص، خود پیچیدهترین بخش مشکلات امنیتی محسوب میگردند، خود نیز بخشی از راهحل خواهند بود. تواناییها و متقابلاً، خطاپذیر بودن انسان باعث میشود تا نه فقط ضعیفترین حلقه، بلکه قویترین پشتیبان این مقوله نیز به حساب بیاید.

انسان؛ ضعیفترین حلقه این زنجیره

در کنار اشتباهات و حوادث، یک ویژگی ذاتی در گرایشهای طبیعی انسان وجود دارد و آن، حس تمایل به مساعدت، یاری و اطمینان به همنوع است. یک فرد آشنا که قدم به یک ساختمان میگذارد، میتواند یک کارمند ناراضی یا یک فرد خیانتکار به سازمان باشد.

وسوسه سرپیچی از قوانین و سرباز زدن از دستورالعملها در قبال یک چهره آشنا، میتواند نتایج فاجعهآمیزی به دنبال داشته باشد. اصولاً یکی از مقولههای مهم در نقض امنیت، «خرابکاری داخلی» یا inside job است. حتی افراد غریبه نیز میتوانند در برخی موارد موفقیتهای غافلگیرکنندهای در مغلوب ساختن سیستمهای امنیتی داشته باشند.

این قابلیت که افراد غریبه، اما باهوش، بتوانند با استفاده از حیلهها و فریبهای معمولی به مکانها و اطلاعات حساس دسترسی پیدا کنند، به قدری عمومیت یافته است که موجب پیدایش یک اصطلاح به نام Social Engineering یا مهندسی اجتماعی گردیده است. تمام اشخاصی که حفاظت و حراست از مکان های حساس را برعهده دارند، علاوه بر آموزشهای عملیاتی و پروتکلهای امنیتی، باید بیاموزند که چگونه در برابر تکنیکهای خلاقانه مهندسی اجتماعی مقاومت کنند و در تله آن گرفتار نشوند.

انسان؛ قویترین پشتیبان

حفاظت در برابر شکست امنیتی معمولاً با آشنایی و شناخت عوامل ناشناخته قویتر و مستحکمتر میگردد. افزایش مقاومت در برابر دستکاری، میانبرها و حضور انسانی، ارمغان پرارزشی برای فناوری است.

علاوه بر پرسنلِ گوشبهزنگ و هشیار که مجهز به مواهب بینظیری همچون قدرت بینایی، قدرت شنوایی، توانایی تعقل و قدرت تحرک هستند، وجود افراد تعلیم دیده به عنوان عناصر اختصاصی در طرحهای امنیتی داشتهای ارزشمند برای هر سازمان به حساب میآید.

وجود نگهبانان در نقاط ورودی و نگهبانان گشتی در محوطهها و در داخل ساختمان، گرچه موجب بالا رفتن هزینهها خواهد گردید، اما در زمان بروز مشکلاتی از قبیل بروز ایراد یا خرابکاری عمدی در سیستم امنیتی، ارزش بالای خود را نشان خواهند داد. واکنش سریع به علایم اخطاری در زمان مشکل ممکن است در مواردی به عنوان آخرین سد دفاعی بر علیه تهدیدات و خطرات امنیتی به کار آید.

برای محافظت در برابر خطرات تصادفی و تعمدی، سهم انسان به اندازه سهم ماشین در نظر گرفته میشود: هوشیاری دایم و اطاعت صریح از پروتکلها و دستورالعملها، دور نگهداشتن کلیه اشخاص جز آنهایی که حضورشان در ارتباط با وظایف سازمان است، به کارگیری کارکنان کارآزموده و پیروی از دستورالعملها و شیوههای تأیید شده، آخرین سدهای دفاعی یک سیستم امنیتی مؤثر خواهند بود.

انتخاب بهترین روش؛ ریسک در برابر هزینه

یک سیستم امنیتی مناسب، یافتن یک توازن خوب بین ریسک و آسیبهای بالقوهای است که به شکل مزاحمت برای افراد و همچنین هزینههای بالای این سیستمها متوجه مدیران میباشند.

هزینه پنهانِ یک نقض امنیتی

با اینکه هر دیتاسنتری نقاط ضعف و ویژگیها و خصوصیات خاص خود را دارد، معمولاً هر یک از آنها حداقل شامل یکی از ایرادات زیر هستند:

خسارت فیزیکی: مستعد برای وارد آمدن آسیب به اتاقها و تجهیزات از طریق حادثه، خرابکاری یا سرقت آشکار

تهدید: IT بازماندن کارکنان از انجام وظایف اصلی به واسطه خرابی یا نیاز به جایگزینی تجهیزات، احیای اطلاعات یا رفع مشکلات سیستم

خسارت به خاطر وضعیت سازمان: اختلال در کار به خاطر زمانهای خواب (Downtime)

خسارت اطلاعاتی: فقدان، خرابی یا سرقت اطلاعات

خطر ناشی از اعتبار و حسننیت مشتریان: پیامدهای ناشی از آسیبهای جدی و مکرر امنیتی، خسارتهای کاری، کاهش ارزش سهام و شکایتهای حقوقی از این دسته هستند.

ملاحظات لازم در طراحی سیستمهای امنیتی

طراحی یک سیستم امنیتی میتواند به مسئلهای غامض با متغیرهای فراوان مبدل گردد. از آنجایی که شناخت استراتژیهای خاص در طراحی سیستمهای امنیتی هدف این مقاله است، موارد مهمی که در قبال اغلب طراحیها صادقند، به شرح ذیل دستهبندی میشوند:

هزینه تجهیزات: مشکلات مالی معمولاً باعث میشود استفاده وسیع از تجهیزات شناسایی مطمئن و کارآمد، با محدودیت روبهرو گردد. روش معمول در این گونه موارد، گسترش طیفی از روشهای کمهزینه به سطوح مختلف امنیتی است.

ترکیب فناوریها: قابلیت اعتماد به کارکرد صحیح سیستم در سطوح متفاوت، با ترکیب روشهای کمهزینهتر با یکدیگر، افزایش خواهد یافت. چنانچه طراحی یک سیستم امنیتی به صورت هممرکز صورت پذیرد، در اینحالت لایههای درونی نیز از مزیت حفاظت لایههای بیرونی بهرهمند خواهند گردید.

پذیرش از جانب کاربران (Nuisance): سهولت استفاده و قابلیت اطمینان عوامل مهم و تأثیرگذاری در جلوگیری از عقیم ماندن سیستم و وسوسه خرابکاری خواهند بود.

مقیاسپذیری: آیا طراحی یک سیستم این قابلیت را دارد در صورت لزوم و با در نظر گرفتن فاکتورهایی همچون سرمایه و میزان اطمینان، از فناوریهای مورد نیاز به صورت پلکانی استفاده نماید؟

سازگاری برعکس: آیا طراحی جدید با سیستم قدیمی سازگار است؟ نگهداری تمام یا بخشی از سیستم موجود، صرفهجویی قابل ملاحظهای را در کاهش هزینههای بسط و گسترش سیستم به همراه خواهد داشت.

نتیجهگیری

با ازدیاد تعداد دیتاسنترها و سایتهای میزبانی وب، امنیت فیزیکی این مکانها به اندازه امنیت دیجیتالی محتوایی که نگهداری میکنند، اهمیت پیدا کرده است. نفوذگران میتوانند با جعل هویت یا پنهان نمودن نیت خود سبب بروز خسارتهای عظیم شده و با از کار انداختن تجهیزات حساس، مقدمات یک حمله نرمافزاری را فراهم آورند.

حتی اشتباهات معمولی که از جانب پرسنل روی میدهند نیز میتوانند به عنوان خطرات روزمره، سازمان را با بحرانی جدی روبهرو کنند. به همین دلیل و برای کاهش این خطر باید دسترسی به مناطق حساس را تنها منحصر به افراد متخصص و مجاز نمود.

امروزه فناوری به خوبی جای خود را باز نموده است و روز به روز هزینه آن هم پایینتر میآید. به همین خاطر و برای پیادهسازی طیف وسیعی از راهحلهای جدید شناسایی اشخاص که بر اساس اصول پایهای «چه در اختیار دارید ؟»، «چه چیزی میدانید؟» و «که هستید؟» طراحی میشوند، میتوان از فناوریهای جدید بهره لازم را برد.

با ترکیب «سنجش ریسک» و «تحلیل ملزومات دسترسی و فناوریهای در دسترس» میتوان به یک طراحی مناسب برای سیستم امنیتی دست یافت تا تعادل منطقی میان امنیت و هزینه به دست آید.